WordPressは世界中で広く使われている分、悪意のある攻撃の対象にもなりやすくなります。そのため、セキュリティ対策はかかせません。

そこで、初心者でも簡単にセキュリティ対策ができるプラグインが 「XO Security(エックスオー・セキュリティ)」です。不正ログインやスパム、脆弱性の悪用などのリスクからサイトを守ってくれます。

この記事では、XO Securityのメリットや設定方法をわかりやすく解説します。

XO Securityのメリット

XO Securityとは、WordPressサイトを守るための無料セキュリティプラグインです。

インストールして有効化するだけで、ログイン画面の保護や不正アクセスの防止などの基本的なセキュリティ対策ができます。難しい知識がなくても設定できるため、初心者のもおすすめのプラグインです。

日本語対応で安心

XO Securityの最大の特長のひとつは、すべての操作や設定項目が日本語で表示されるということです。

設定項目の説明も丁寧なので、セキュリティに詳しくない初心者でも「これが何の機能か」がすぐにわかります。迷うことなく操作できるので、安心して利用することができます。

多機能の無料プラグイン

XO Securityは、WordPressを安全に守るための基本的なセキュリティ機能がそろっている無料プラグインです。

そのため、「まず何から設定すればいいかわからない」という初心者でも、XO Securityを導入するだけで基本的なセキュリティ対策はしっかりできます。

不正ログインをブロックできる

ログイン試行回数の制限やログインURLの変更など、不正ログイン対策が充実しています。不正アクセスの多くはログインページが狙われるので、大きな安心になります。

また、XO Securityには「ログイン通知機能」があり、不正アクセスがあったときにすぐにメールで知らせてくれます。自分以外のIPアドレスから管理画面にアクセスがあった場合、それがメールで通知されるため、早めに気づいて対処できます。

必要な機能だけ選べる

XO Securityは、自分に必要な機能だけを有効化することができます。自分のサイトに合った設定ができるので、無駄な機能を入れてサイトが不安定になる心配がありません。

XO Securityの設定方法

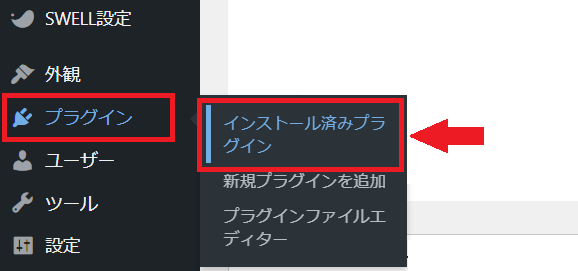

1.まずは、XO Securityをインストールします。WordPress管理画面「プラグイン」→「新規プラグインを追加」をクリックします。

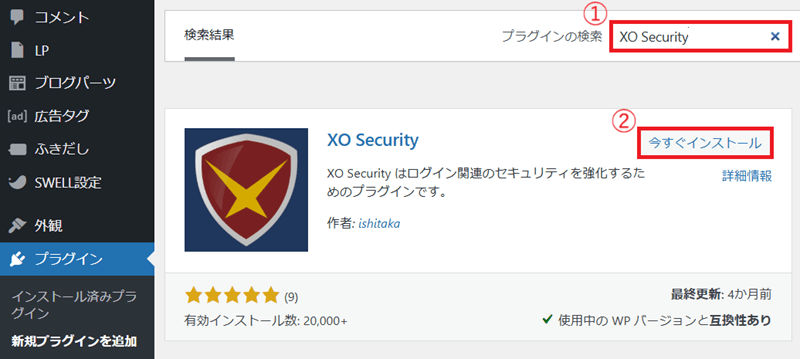

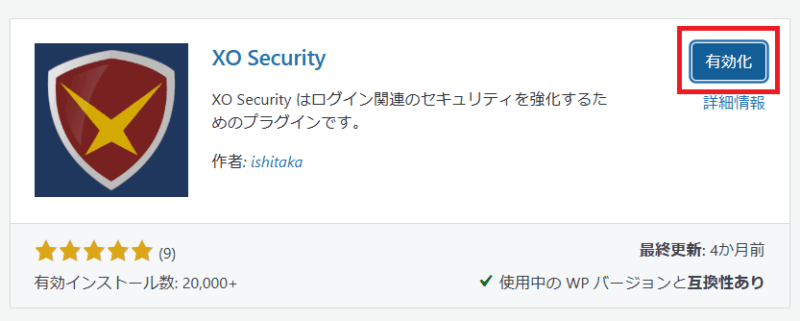

2.検索窓に「XO Security」と入力→「今すぐインストール」をクリックします。

2.「有効化」をクリックします。

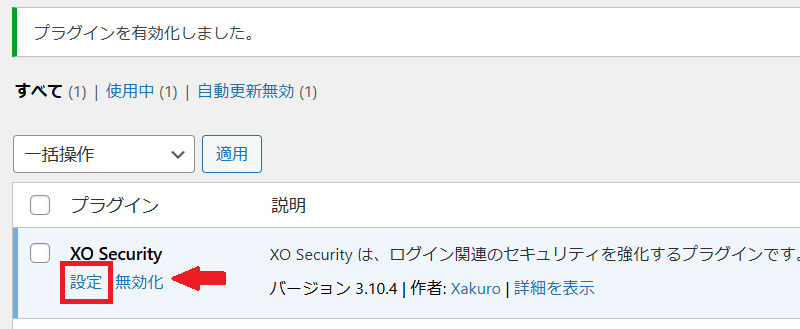

3.「XO Security」が有効化されました。「設定」をクリックします。

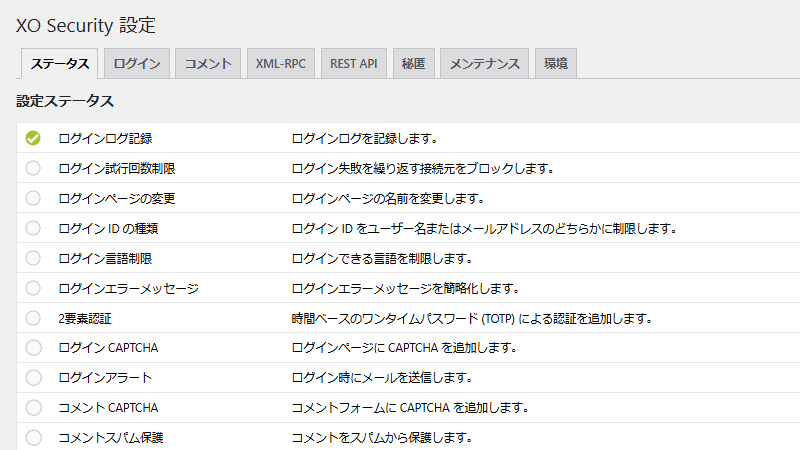

4.設定ステータスが表示されます。

※エックスサーバー利用中の場合、XO SecurityとエックスサーバーのWordPressのセキュリティ設定で重複する項目がありますが、併用して問題ありません。

XO Securityのログイン設定

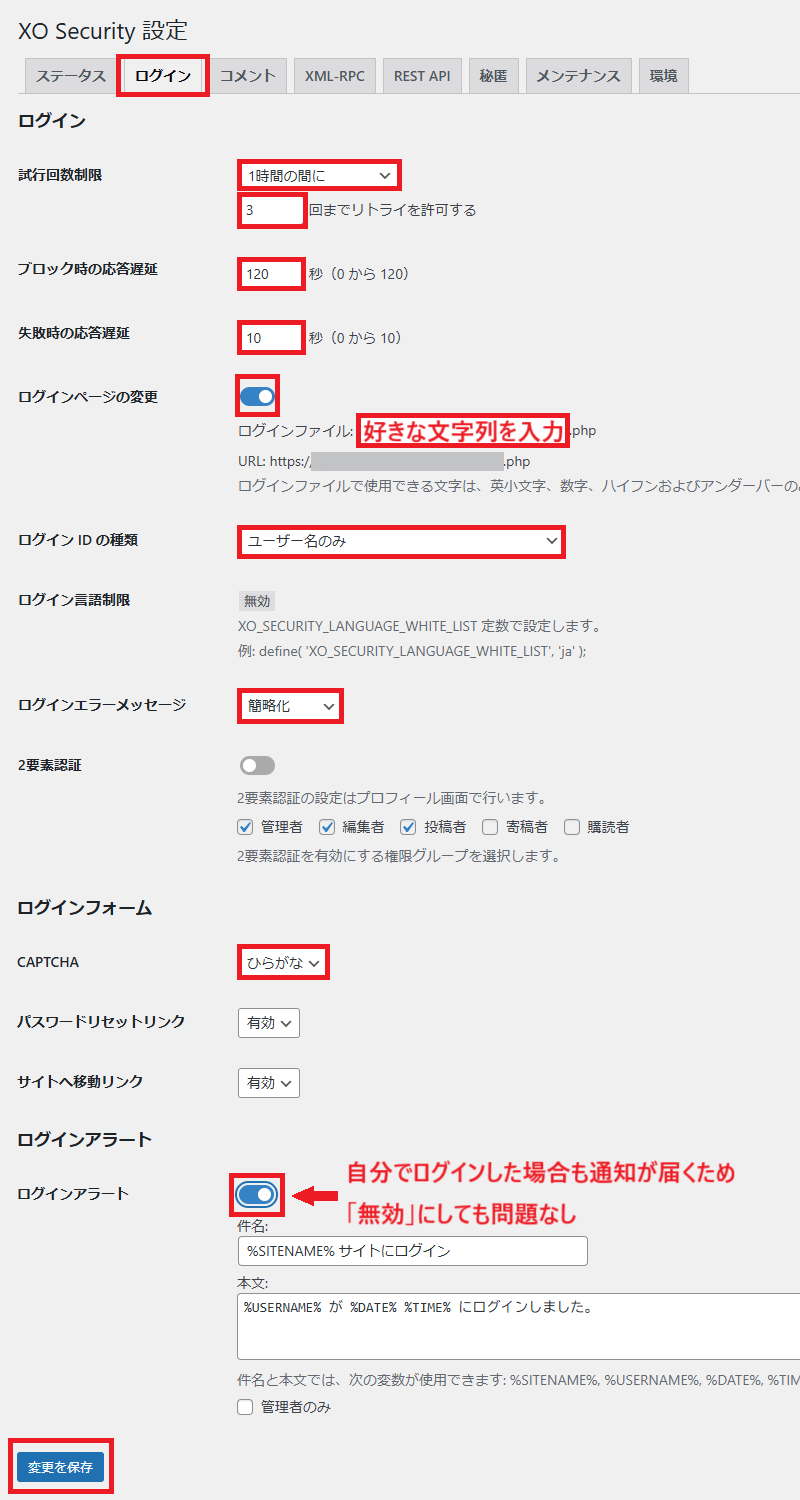

「ログイン」タブをクリックします。

WordPressログインページのセキュリティを強化するための設定です。

試行回数制限

施行回数制限とは、一定の時間内にログイン操作を失敗した場合にアクセスを制限する設定です。

1時間の間に3回リトライを許可する(4回失敗するとロックがかかる)設定にしていますが、12時間や24時間など、もっと条件を厳しくしても大丈夫です。設定した回数以上にログインを失敗すると、ロックがかかるので注意しましょう。

ブロック時の応答遅延

ブロックジン応答遅延とは、アクセスがブロックされたときに攻撃者にブロックされたことを気づかせにくくするための設定です。

不正アクセスを試みる攻撃者は、何千というリクエストを自動で短時間に送ってきます。その際にレスポンスをすぐに返すと「効率よく攻撃が可能」になってしまいます。

そのため、意図的に遅らせて応答することで、攻撃効率を落とすことができます。

失敗時の応答遅延

失敗時の応答遅延とは、ログインに失敗したときに応答を遅らせる設定です。

認証失敗時に数秒の待ち時間を入れることで、攻撃効率を落とすことができます。

ログインページの変更

ログインページの変更を有効にして、WordPressのデフォルトログインURL(/wp-login.php)を別のURLに変更します。

デフォルトのログインページは誰でもアクセスできるため、攻撃者がIDやパスワードを総当たりで試す「ブルートフォース攻撃」がしやすくなります。ログインページのURLを変更することで、ログインページにアクセスできなくなるので、攻撃自体を未然に防ぐことができます。

※URLを変更したら、必ずメモしておきましょう! 忘れると自分もログインできなくなります。

ログインIDの種類

ログイン時に使用できる認証情報の種類を、ユーザーのみに設定します。

デフォルトでは、ユーザー名とメールアドレスどちらでもログインできるようになっています。ユーザー名にしておくとメールアドレスではログインできなくなるので、セキュリティが強化されます。

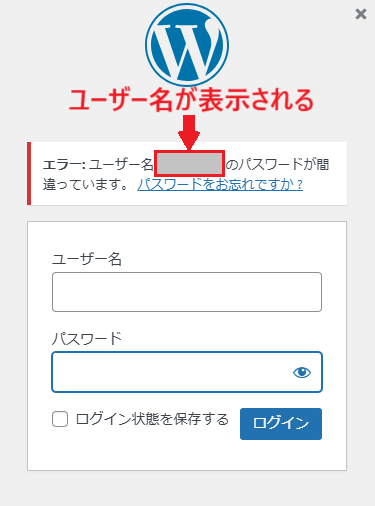

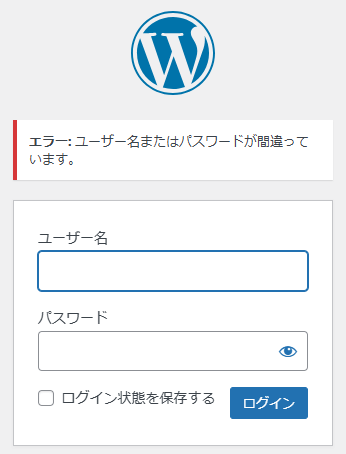

ログインエラーメッセージ

ログインエラーメッセージとは、ログインに失敗したときに表示されるメッセージの内容を制御する設定です。

デフォルトでは、ログイン時に「無効なユーザー名です」「パスワードが間違っています」とメッセージが表示されるため、攻撃者にとってヒントになります。たとえば、「ユーザー名が正しいけどパスワードが違う」と分かれば、ユーザー名は特定できたと判断できます。

ログインメッセージを簡略化することで、ログイン失敗の理由を特定させにくくなるためセキュリティが向上します。

2要素認証

2要素認証(二段階認証)とは、ログイン時にIDとパスワードに加えて、もう1つの認証手段を要求する設定です。

しっかりセキュリティが強化されますが、ログインに手間がかかります。必要があれば有効に変更してください。

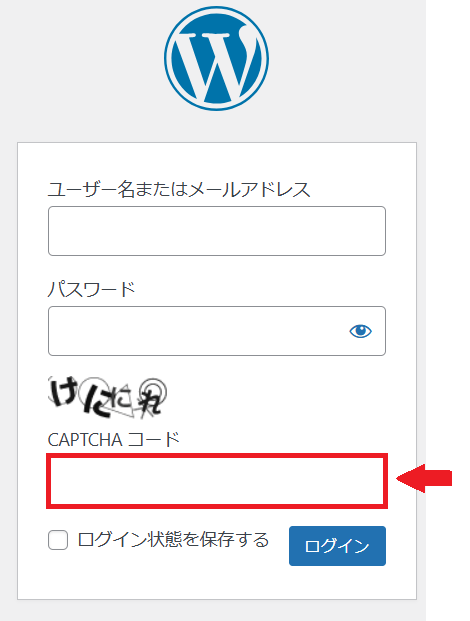

CAPTCHA

CAPTCHA(画像認証)とは、ログイン画面に人間かロボットかを判別するテストを表示し、不正なプログラム(ボット)による攻撃を防ぐための設定です。

海外製の不正ツールは、ひらがなを正しく認識できないことが多いため、「ひらがな」に設定することで高い効果が期待できます。

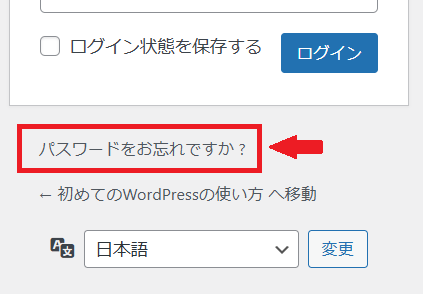

パスワードリセットリンク

パスワードリセットリンクは、ログインに必要なパスワードを忘れてしまったときに、新しいパスワードを設定できる機能です。

万が一に備えて、「有効」にしておくのがおすすめです。

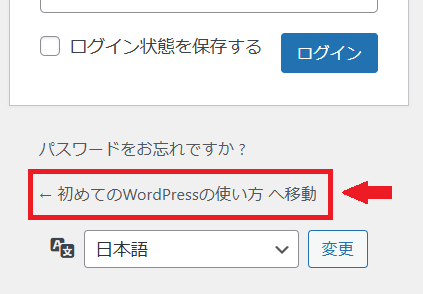

サイトへ移動リンク

サイトへ移動リンクでは、サイトのトップページへの移動リンクを表示するか非表示にするかを設定できます。

基本的には「有効」「無効」どちらでも問題ありませんが、ログイン後にサイトトップに戻る導線が不要な場合は「無効」でも構いません。

ログインアラート

ログインアラートとは、ログインがあったときにメールで通知してくれる機能です。

不正ログインや、予期しないアクセスにすぐ気づくことができるため、セキュリティを重視したい場合には「有効」にしておくことをおすすめします。

しかし、自分でログインした場合でも毎回通知が届くため、通知が多いと感じる場合は「無効」にしても問題ありません。

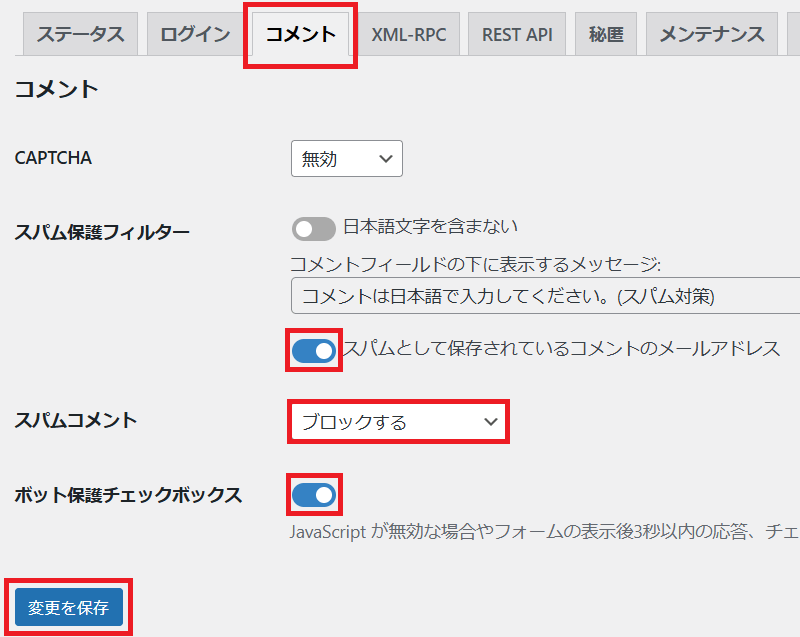

XO Securityのコメント設定

「コメント」タブをクリックします。

WordPressサイトのコメント欄を通じた不正アクセスやスパム投稿を防ぐための設定です。

「CAPTCHA(画像認証)」と「ボット保護チェックボックス」は両方設定する必要はなく、どちらか一方を選んで設定すれば問題ありません。

CAPTCHA(画像認証)

CAPTCHAを有効にすると、コメント投稿時に文字を入力させる設定になり、不正プログラム(ボット)によるスパムを防ぎます。

特にひらがなCAPTCHAは、海外製のスパムツールが対応しにくく、突破されにくいです。

スパム保護フィルター

有効に設定した項目に当てはまるコメントをスパムとして、自動で検出・拒否します。

- 日本語文字は含まない:海外からのコメントを受け付ける可能性があれば無効

- スパムとして保存されているコメントのメールアドレス:有効

スパムコメント

スパムコメントの処理方法は、「ブロックする」「スパムとして保存する」「ゴミ箱へ入れる」の3つから選べます。

スパムコメントは基本的に不要なため、「ブロックする」に設定して完全に排除するのがおすすめです。

ボット保護チェックボックス

ボット保護チェックボックスを「ON」に設定すると、コメント投稿時に「私はロボットではありません」のチェックを追加することができます。

ボット保護チェックボックスは、CAPTCHAよりも操作が簡単でユーザーの負担が少ないため、おすすめです。

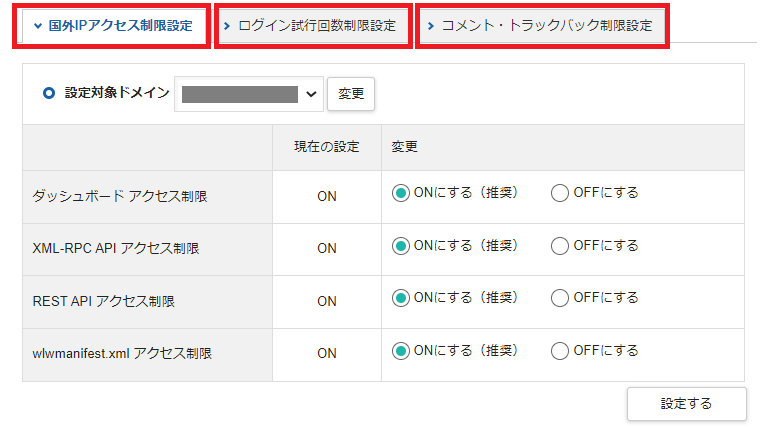

XO SecurityのXML-RPC設定

「XML-RPC」タブをクリックします。

XML-RPCとは、WordPressが外部のサービス(アプリや他のサイトなど)から投稿やコメントを受け付けるための機能です。

XML-RPCの無効化

XML-RPCの無効化を「ON」に設定して、外部アプリやサービスからのアクセスをブロックします。

ブルートフォース攻撃(パスワード総当たり)やコメントスパムや不正アクセスの入口になるなど、悪用のリスクがあるため、セキュリティ上「無効」にするのが安全です。

XML-RPCピンバックの無効化

XML-RPCピンバックの無効化を「ON」に設定して、他のブログやサイトから、自分のWordPress記事に「リンクしました」という通知(=ピンバック)を受け取らないようにします。

ピンバックは、もともと便利な通知機能ですが、スパムや攻撃の道具として悪用されることが多いです。特に必要ない場合は無効にするのがおすすめです。

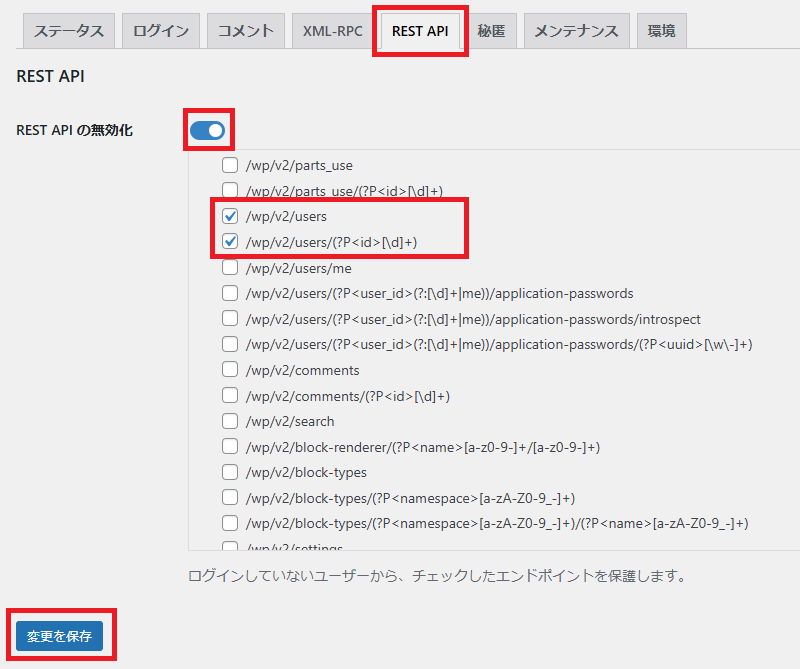

XO SecurityのREST API設定

「REST API」タブをクリックします。

REST APIとは、WordPressのデータを外部から読み取ったり操作したりできる仕組みです。

初期設定のままだと、誰でもサイトの一部情報(ユーザー名など)にアクセスできる状態のため、REST APIの無効化を「ON」に設定します。

チェックボックスを下側にスクロールしていき、「/wp/v2/users」と「/wp/v2/users/(?P<id>[\d]+)」にチェックを入れて制限することで、ユーザー情報の漏洩を防ぎます。

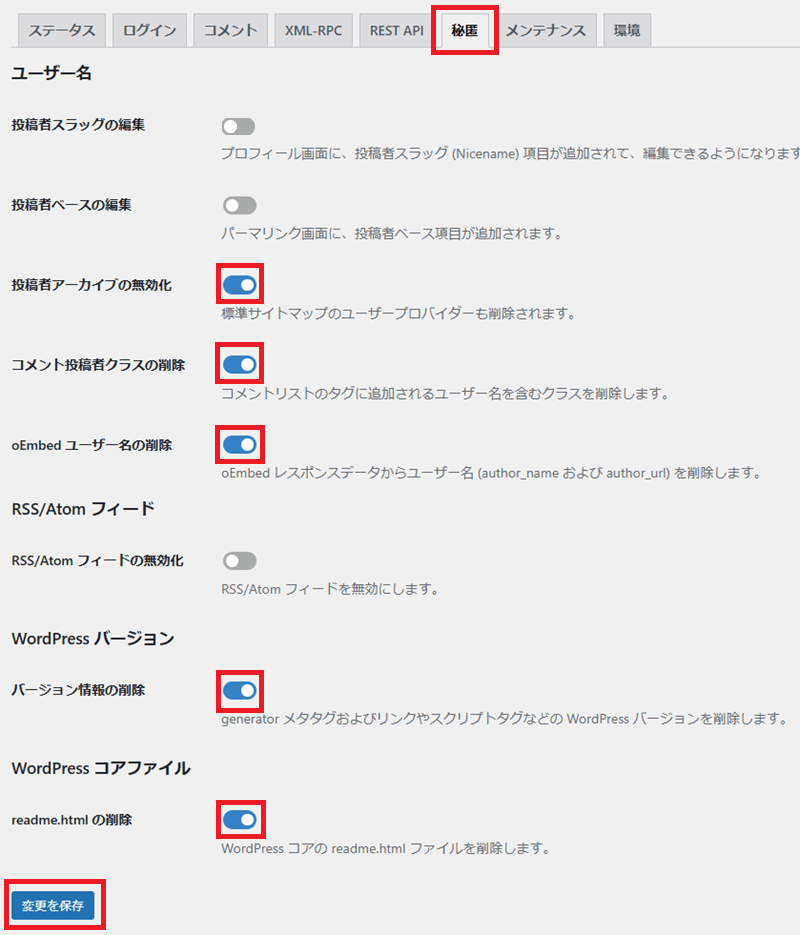

XO Securityの秘匿設定

「秘匿」タブをクリックします。

WordPressは初期設定のまま使うと、運営者の情報やWordPressのバージョン情報が誰でも見えてしまう状態です。これらの情報を知られると、悪意のある攻撃者のヒントにされてしまう場合があります。

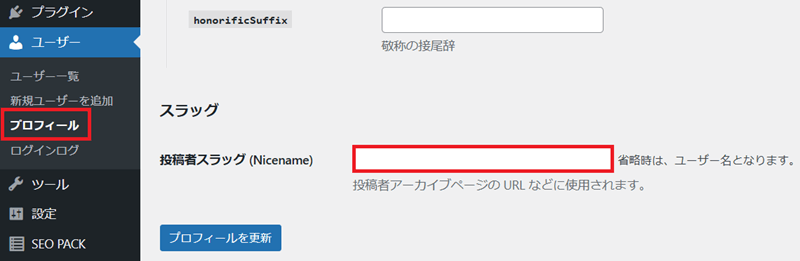

投稿者スラッグの編集

※後述する、投稿者アーカイブの無効化を「ON」に設定する場合、投稿者スラッグの編集は「オフ」のままで問題ありません。

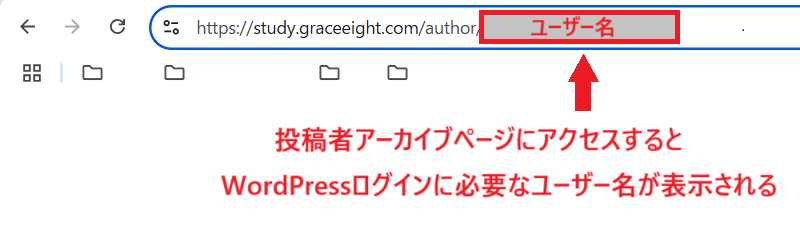

投稿者スラッグの編集とは、投稿者アーカイブ(サイトのURL/?author=1)にアクセスすると表示されるユーザー名を変更できる機能です。

初期設定では、ユーザー名がそのまま表示されます。ユーザー名が知られると不正ログインのヒントになるため、投稿者スラッグの編集を「ON」に設定して、別のユーザー名が表示されるように変更します。

投稿者スラッグの編集を「ON」に設定した場合、「ユーザー」→「プロフィール」にある、投稿者スラッグ(Nicename)にユーザー名とは別の文字を入力することが必要です。

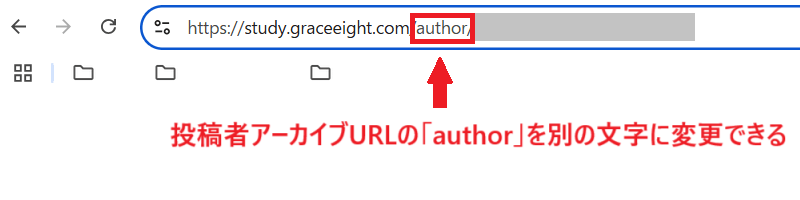

投稿者ベースの編集

※後述する、投稿者アーカイブの無効化を「ON」に設定する場合、投稿者スラッグの編集は「オフ」のままで問題ありません。

投稿者ベースの編集とは、投稿者アーカイブURLのauthor部分を別の文字に変更できる機能です。

URL構造をカスタマイズしたい場合や「author」だと狙われやすいので変更したい場合に投稿者ベースの編集を「ON」に設定します。

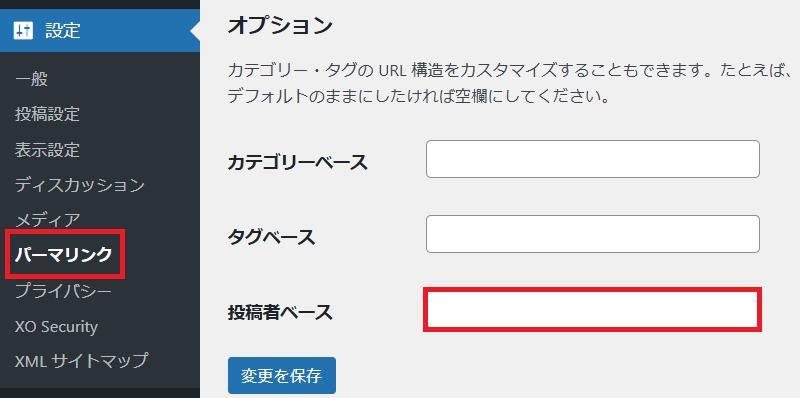

投稿者ベースの編集を「ON」にした場合、「設定」→「パーマリンク」にある、投稿者ベースの入力が必要です。

投稿者アーカイブの無効化

投稿者アーカイブとは、投稿者ごとの記事一覧ページのことです。

投稿者アーカイブが不要な場合は、ユーザー名の漏洩防止と不正ログイン対策のため、投稿者アーカイブの無効化を「ON」に設定します。

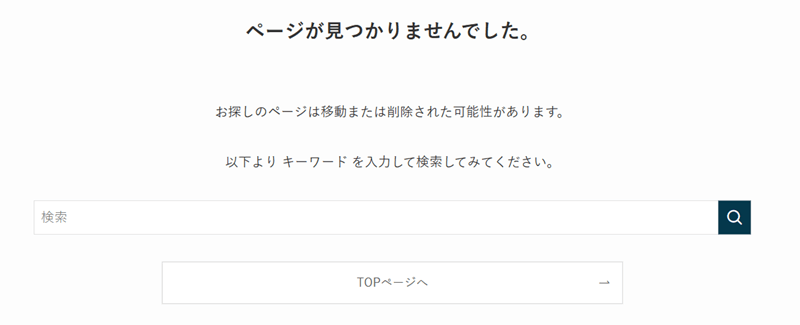

投稿者アーカイブを無効化すると、404エラーページが表示されます。

コメント投稿者クラスの削除

コメント投稿者クラスの削除とは、コメント欄のHTMLからユーザー名を削除する機能です。

WordPressでは、コメントが表示されるときに、投稿者のユーザー名(ログインID)がHTMLのclass属性に自動で含まれる場合があります。ユーザー名が漏洩すると不正ログインのリスクが高まるため、コメント投稿者クラスの削除を「ON」に設定します。

oEmbed ユーザー名の削除

oEmbedとは、URLを貼るだけでYouTube動画や他のWordPress記事などが自動で埋め込まれる機能です。

埋め込みコードの中に投稿者のユーザー名(ログインID)が含まれる場合があります。ユーザー名が漏洩すると不正ログインのリスクが高まるため、oEmbed ユーザー名の削除を「ON」に設定します。

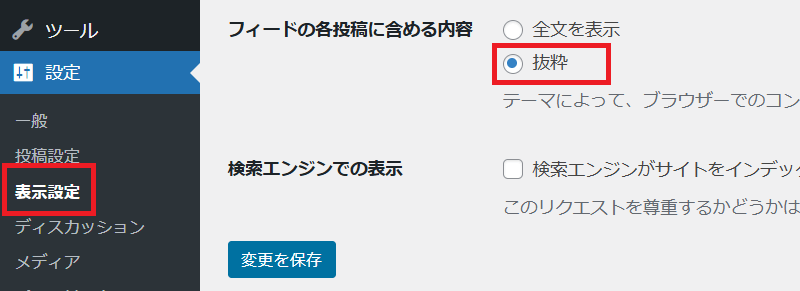

RSS/Atomフィードの無効化

RSS/Atomフィードを無効化してしまうと、ブログの更新情報を配信するRSSフィード自体が利用できなくなります。

読者がRSSリーダーで記事をチェックしている場合や、外部サービスと連携している場合は情報が届かなくなってしまうため、無効化せず、そのまま有効の状態をおすすめします。

ただし、セキュリティ対策として、「設定」→「表示設定」のフィードの各投稿に含める内容を「抜粋」に変更しておきましょう。記事の無断転載や情報漏洩のリスクを減らすことができます。

バージョン情報の削除

WordPressでは、HTMLソースコード内やRSSフィードなどにWordPressのバージョン情報が自動的に出力されます。

WordPressのバージョン情報は攻撃者の手がかりになるため、バージョン情報の削除を「ON」に設定します。

readme.htmlの削除

WordPressをインストールすると、自動的に「readme.html」というファイルがサーバー内に作成されます。このファイルには、WordPressのバージョン情報や基本的な説明が書かれており、誰でも簡単に確認できます。

攻撃リスクを減らすため、readme.htmlの削除は「ON」に設定します。

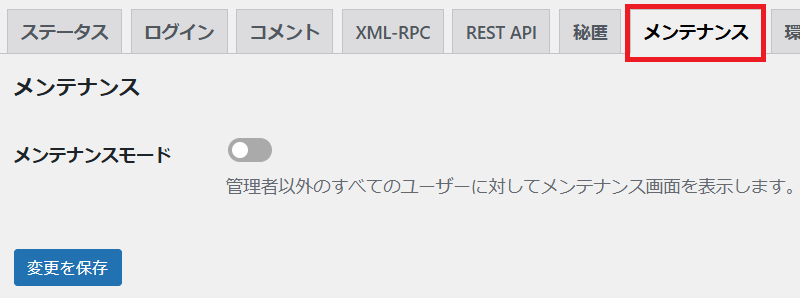

XO Securityのメンテナンス設定

「メンテナンス」タブをクリックします。

メンテナンス設定では、サイトを一時的に「メンテナンスモード」に切り替えることが可能です。

メンテナンスモードを「ON」に設定すると、サイトを訪れたユーザーには「メンテナンス中」というページが表示され、ログインしている管理者だけがサイトを確認できる状態になります。

サイトの更新作業や設定変更中は「メンテナンスモード」を有効にして、作業が終わったら無効に戻すのを忘れないようにしましょう。

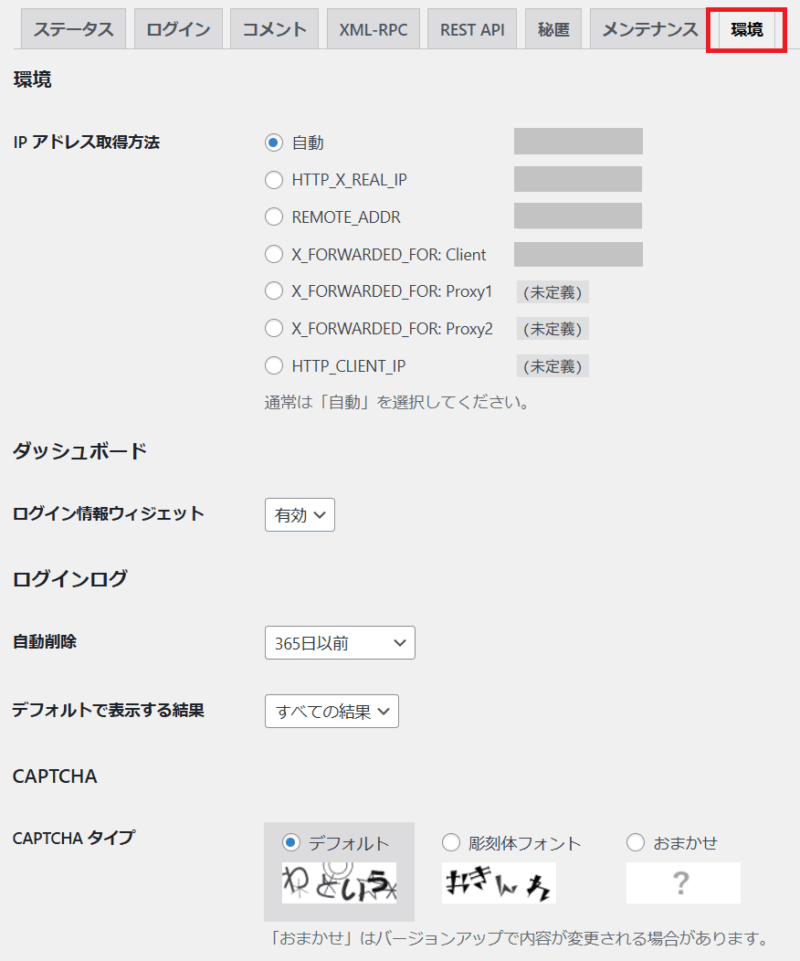

XO Securityの環境設定

「環境」タブをクリックします。

環境設定では、セキュリティ強化や管理の利便性向上を目的とした設定を行います。基本的には、デフォルトのままで問題ありません。

IPアドレス取得方法

IP アドレス取得方法は、ログインしたときに、そのユーザーのIPアドレスを取得する方法を設定する項目です。

「自動」を選択すると、XO Securityが自動的にユーザーのIPアドレスを取得し、記録します。不正アクセスやログイン試行を監視するために必要なIPアドレスを確認できます。

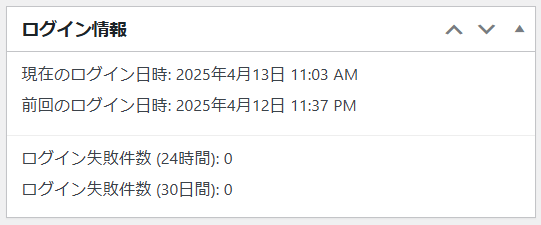

ログイン情報ウィジェット

ログイン情報ウィジェットは、ダッシュボードに表示されるログイン情報のウィジェットを管理する設定です。

「有効」に設定すると、ダッシュボードに、最新のログイン情報が表示されます。

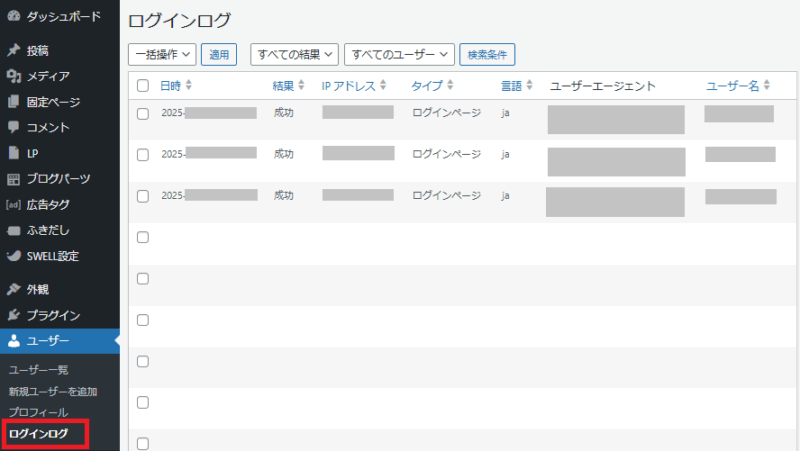

ログインログ

「ユーザー」→「ログインログ」で確認することができます。

自動削除は、一定期間が経過したログイン情報や履歴を自動的に削除する設定です。データベースの容量を節約し、必要ない古い情報を削除することができます。

デフォルトで表示する結果では、「すべての結果」を選択すると、過去のログイン情報や履歴などすべての結果が表示されます。管理者はすべての情報にアクセスできる状態になります。

CAPTCHAタイプ

CAPTCHAタイプは、サイトのフォームやログイン画面に設置する画像認証(CAPTCHA)の種類を選択する設定です。

XO SecurityでWordPressのセキュリティ強化

WordPressは便利な反面、攻撃の標的になりやすいサイトです。XO Securityを活用すれば、専門知識がなくても、不正アクセスやスパム、情報漏洩リスクを手軽に減らすことができます。

サイト運営を始めたばかりの初心者でも、XO Securityの設定を整えるだけで、基本的なセキュリティはしっかり確保できます。安全対策を後回しにせず、セキュリティ強化を行いましょう。

WordPressのセキュリティ対策は、サーバー側の防御も非常に重要です。

国内シェアNo.1のエックスサーバーなら、WAF(Webアプリケーションファイアウォール)や自動バックアップといったセキュリティ機能が標準搭載されています。XO Securityとエックスサーバーを組み合わせれば、WordPressサイトの安全性はさらに高まります。

\エックスサーバーの公式サイトはこちら/